Si equipas tu sitio web con una encriptación SSL, los datos se enviarán a través de una conexión segura desde el navegador de tus visitas hacia tus servidores.

- ¿Por qué debería encriptar mi sitio web?

- ¿Cómo funciona el cifrado SSL?

- ¿Qué es un certificado SSL?

- ¿Qué diferentes certificados SSL están disponibles?

- La validación de dominio

- La validación organizacional

- La validación extendida

- ¿En qué medida se pueden utilizar los certificados?

- Single Name Certificate

- Wildcard Certificate

- Multi-Domain Certificate

- ¿Qué certificado necesito?

- Conclusión

En el navegador, el cifrado se indica mediante el candado blanco, o a veces verde, en la barra de la URL del navegador:

«SSL» significa Secure Sockets Layer y se ha convertido en sinónimo de cifrado de flujos de datos online. Sin embargo, el formato original SSL ya no se utiliza; ha sido reemplazado por el nuevo y más seguro Transport Layer Security Standar (TLS).

Una conexión segura de este tipo se identifica por el protocolo HTTPS. Este es, al igual que el protocolo HTTP, un protocolo de comunicación para la transferencia de datos en Internet. La diferencia entre HTTPS y HTTP radica en la transferencia cifrada y segura de los datos mediante TLS, lo que impide que sean interceptados.

En agosto de 2014, Google decidió que HTTPS sería un factor de posicionamiento en su algoritmo. Si un sitio web utiliza exclusivamente el protocolo HTTPS, puede recibir una pequeña bonificación en su posicionamiento por parte de Google. Esto significa que HTTPS es un factor de posicionamiento muy débil.

Además de lo ya mencionado, Google ha comenzado a mostrar la etiqueta «No seguro» al principio de la URL en el navegador Chrome para todas las conexiones HTTP.

Además de la pequeña bonificación en el posicionamiento, la encriptación SSL de una página es importante desde la perspectiva de la optimización para motores de búsqueda. Ya que aumenta la confianza del usuario en el sitio web. Los flujos de datos están protegidos contra manipulaciones.

¿Por qué debería encriptar mi sitio web?

Sin encriptación, todos los datos a transmitir pueden ser visualizados en forma de texto en Internet y ser manipulados o modificados por terceros con poco esfuerzo.

Esto es especialmente problemático cuando se trasmiten datos sensibles y/o confidenciales a un sitio web, como pueden ser los datos de la tarjeta de crédito durante el proceso de pago, el nombre de usuario y la contraseña en un proveedor de correo electrónico, así como mensajes personales en una red social.

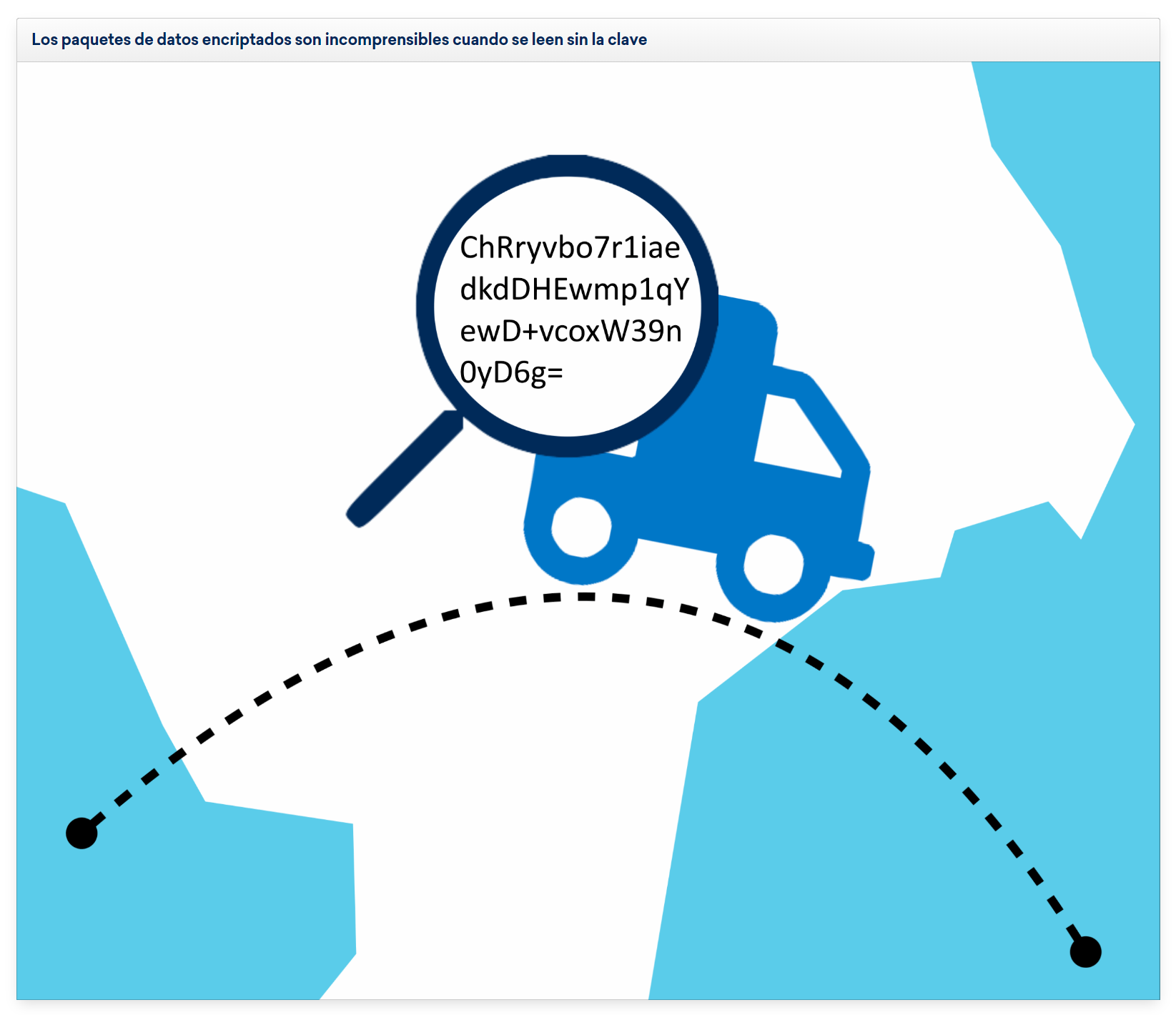

Si un propietario de un sitio web decide enviar el mensaje «Hola mundo» a través de una conexión no encriptada, se podrían interceptar estos datos en el camino desde el navegador al servidor y encontrar la información «Hola mundo» en forma de texto.

Si se utiliza una conexión cifrada, al examinar los datos, por ejemplo, la información «Hola mundo» solo se puede leer como «ChRryvbo7r1iaedkdDHEwmp1qYewD+vcoxW39n0yD6g=» , lo cual es bastante inútil.

Solo el servidor con el que he establecido una conexión cifrada tiene la información necesaria para convertir «ChRryvbo7r1iaedkdDHEwmp1qYewD+vcoxW39n0yD6g=» de nuevo en «Hola mundo» .

¿Cómo funciona el cifrado SSL?

Para que un navegador pueda establecer una conexión cifrada con un servidor (un dominio), el navegador debe saber si el servidor también pertenece al dominio para el que afirma ser. Para ello se utilizan los certificados SSL.

¿Qué es un certificado SSL?

Un certificado SSL es un método para verificar la autenticidad de un sitio web. Para ello, un sitio web debe solicitar un certificado a una autoridad de certificación reconocida.

Estos organismos de certificación se denominan Autoridades de Certificación (en adelante CA) y solicitan una serie de información al solicitante. La cantidad de información requerida depende del alcance del certificado que se va a emitir.

Una vez verificado el dominio, la clave pública también se almacena en la CA. Esta clave criptográfica entonces encripta los mensajes. Para cambiar el mensaje a su estado original, se requiere otra clave, la clave privada. Esta clave privada solo se instala permanentemente en el servidor verificado y puede descifrar los mensajes.

Lo importante es que un mensaje codificado con una clave pública no pueda decodificarse con la misma clave pública. Por lo tanto, las instrucciones para cifrar un mensaje son públicas y cualquier persona puede acceder a ellas, mientras que el proceso para decodificar el mensaje encriptado es privado y se mantiene bajo llave.

Las claves tienen diferentes longitudes y hoy en día se debe utilizar al menos una clave con 256 bits. Aunque, puede que llaves más grandes puedan ser incluso mejores.

¿Qué diferentes certificados SSL están disponibles?

Se distingue entre tres niveles diferentes de certificación con diferentes niveles de confianza. La validación de dominio (Domain Validation o DV), una validación organizacional (Organizational Validation o OV) y una validación extendida (Extended Validation o EV).

La validación de dominio

Un certificado DV tiene el nivel de confianza más bajo y solo valida el nombre de dominio. Puedo utilizarlo para demostrar que una solicitud de dominio.es procede realmente del dominio dominio.es, pero no se solicitará más información adicional. Este tipo de certificado también se conoce como certificado de baja garantía.

La validación organizacional

Para obtener un certificado OV, no solo se comprueba si uno es el propietario de un dominio, sino que también se comprueba la información sobre la identidad y la dirección. En este caso, una empresa no solo debe probar que es propietaria del dominio, sino también que es la empresa nombrada y confirmar su ubicación. Este tipo de certificado también se conoce como certificado de alta seguridad.

La validación extendida

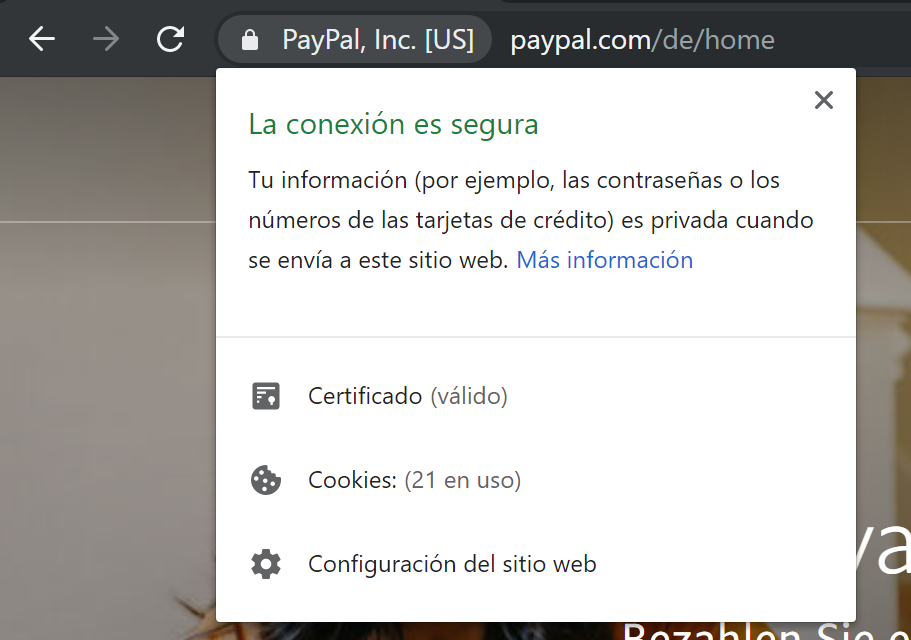

Para obtener un certificado EV no solo se debe demostrar que la empresa existe en la ubicación específica y que posee el dominio deseado. Con este certificado, se verifica activamente si se trata de una organización registrada que tiene una cuenta activa para participar en actividades comerciales activas. Además, se realiza una verificación adicional de la dirección y el número de teléfono, así como de las personas que solicitan el certificado EV.

Estos certificados son los más completos y caros, pero también ofrecen al usuario la mayor seguridad posible. Además, los navegadores modernos muestran el nombre de la organización junto a la barra del navegador para este tipo de certificado; en los navegadores Microsoft Internet Explorer y Edge, la línea de dirección completa también aparece resaltada en verde.

¿En qué medida se pueden utilizar los certificados?

La mayoría de los tipos de validación se pueden crear para un solo nombre (también llamado Single Name Certificate), para un dominio completo (incluyendo todos los subdominios, también llamado Wildcard Certificate) o para varios dominios simultáneamente (también llamado Multi-Domain Certificate).

Single Name Certificate

Con este Single Name Certificate, solo se verifica el host específico. Por lo tanto, un certificado para www.dominio.es solo es válido para el host www. Por ejemplo, si hubiera un subdominio shop.dominio.es , no se beneficiaría del certificado del host www.

Un certificado de nombre único se puede utilizar para la validación de dominio, la validación organizacional y la validación extendida.

Wildcard Certificate

El Wildcard Certificate permite al operador de un sitio web obtener la certificación para todos los subdominios de un dominio simultáneamente. Con un certificado para *.dominio.es tanto el host www.dominio.es, como el shop.dominio.es y el blog.dominio.es serían validados.

Importante: Un certificado Wildcard no se puede utilizar junto con Extended Validation. Solo los certificados DV y OV pueden ser certificados Wildcard.

Multi-Domain Certificate

Con el Multi-Domain Certificate es posible verificar y agrupar varias dominios bajo un solo certificado. Con este tipo de certificado podríamos validar los dominios www.dominio.es y www.dominio.com juntos. Un certificado Multi-Domain se puede utilizar junto con la Extended Validation, aunque cada host debe ser definido explícitamente.

¿Qué certificado necesito?

Para tu blog o tu sitio web personal, un Single Name Certificate puede ser suficiente para asegurar las contraseñas para la opción de comentarios. Lo mismo se aplica, por ejemplo, a los foros y los inicios de sesión de este.

Para el sitio web de una empresa, se recomienda utilizar un Certificado de Validación Organizacional (Organizational Validation) para que puedas dar a tus visitantes la sensación de que el sitio web no solo lleva el nombre de la empresa, sino que también puede ser correctamente identificado. La necesidad de un Wildcard Certificate depende de si se utilizan varios nombres de host o no.

Para todas las aplicaciones en las que se transmiten datos sensibles del usuario, como datos personales, bancarios o de tarjetas de crédito, se debería invertir en un Extended Validation Certificate. Esto no solo protege los datos del usuario, sino que también le da al usuario una confianza adicional a través de una visualización destacada en la barra del navegador.

Conclusión

Cada operador de sitio web puede decidir por sí mismo cuán importante es la comunicación encriptada para su propio sitio web. En el caso de un blog sin función de comentarios, desde el punto de vista de la seguridad, no sería necesario cifrar los datos del usuario con un certificado SSL.

Sin embargo, si gestionas el CMS de tu blog a través de una interfaz web (por ejemplo, WordPress), deberías considerar la posibilidad de encriptar la conexión al menos con un certificado de Single-Name-Domain-Validation para tus propios datos de acceso.

Si uno se mueve en el área del comercio electrónico es importante asegurarse de que todas las páginas necesarias que transmiten datos sensibles están encriptadas.

Además, un candado verde delante de la URL en el navegador o incluso el nombre de la empresa resaltado en verde (en el caso de un certificado EV) puede aumentar la confianza de los usuarios en el sitio. En la misma línea, la medida de Google de clasificar las conexiones HTTP no cifradas en el navegador Chrome como «no seguras» sugiere lo mismo.

A pesar de todas las ventajas de cifrar tu propio sitio web con HTTPS, hay una serie de puntos que deben tenerse en cuenta antes y después del cambio.